コンピューターウイルス図鑑、第二回はvvvウイルス(TeslaCrypt、CrypTesla)です!

概要

2015年~2016年の間、話題になったファイルを暗号化して身代金を要求するランサムウェアです。

2023年現在は終息しました。

vvvウイルスはTeslaCrypt(CrypTesla)の俗称です。

感染対象

スマホでも感染する!という噂もありましたが、vvvウイルスはWindowsOSのパソコンにのみ感染するため完全にデマです。

iPhoneなんかはセキュリティが超絶厳しいのでウイルスに感染すること自体ほぼありません。

未確定の感染経路

当時噂されていた感染経路としては、「vvvウイルスの広告を見る」、「まとめサイトを見る」等がありました。

「広告はサイトを見ただけで強制的に表示される→超危険!」とTwitterなどで広まったわけですね。

中には「インターネット自体を使わないで!」と呼びかけている人もいました。

「まとめサイトを見ると感染!」の噂が広まった理由

まとめサイトは広告を張ったときのお金を目当てにしている場合が多く、画面全体が広告だらけなことも珍しくないため、「まとめサイトを見ると感染する!」という噂が広まったのかと思われます。

また、まとめサイトは5ch(当時2ch)の住民から嫌われていることから、まとめサイトを妨害しようと「危険だから見るな!」と拡散した5chの住民が多かったことも噂が広まった理由の一つです。

実際、「vvvウイルス感染報告が多いサイトまとめ」という有名なまとめサイトを羅列したコピペも当時出回っていました。(実際に感染したという情報なし)

また、「Adobe Flash」というソフトの脆弱性を利用して広告から感染させているという情報もありました。

ほぼ確定した感染経路

結論から言うと、

広告を見るだけで感染!→たぶんデマ

まとめサイトを見ると感染!→たぶんデマ

トレンドマイクロ(セキュリティ会社)の調査で、広告での感染は確認されませんでした。

実際に確認されている感染経路は、「vvvウイルスに感染するzipで圧縮されたJavaScriptが添付されたメール」と、「改ざんされて脆弱性を攻撃するようになったサイト」の二つです。

vvvウイルスに感染するメールは1万9千通以上確認されていて、実際に添付されているファイルが開かれた数は、全世界で約6000件、日本では100件ほど確認されています。

改ざんされていたサイトには、イギリスの新聞サイト「The Independent」のブログなどがあり、Adobe Flashの脆弱性を利用してvvvウイルスを拡散してしまいました。

広告を見ると感染するウイルス

念のため言っておくと、広告を表示するだけで感染するウイルスが存在しないわけではありません。

ただし、基本的にそういったタイプのウイルスは、「ゼロデイ攻撃」という脆弱性(簡単に攻撃されちゃうバグ)を利用したものです。

サイトを見ただけでウイルスに感染するような脆弱性を放置すると信頼を大きく損なうので、すぐに脆弱性を直すアップデートが公開されます。

そのため、こまめにアップデートさえしていれば、広告が原因でウイルスに感染することはほとんどないです。

もしvvvウイルスが本当に広告を見るだけで感染するウイルスだったとしても、よほど致命的なものでない限り、すぐに脆弱性は修正されて数日で感染報告は激減するはずです。

そもそもvvvウイルスが話題になっていた期間、広告を見るだけでウイルスに感染するような脆弱性が放置されていたとしたらインターネットは世紀末になっているはずなので、急にパソコンぶっ壊れた!という人が急増してないことからも広告が感染経路だった可能性は低いです。

個人的な考察ですが、前述した「改ざんされて脆弱性を攻撃するようになったサイト」が原因でウイルスに感染したのを、広告が原因だと勘違いして拡散されたのではと考えています。

「見るだけ」で感染するという点では同じですからね。

ややこしくなってきたのでまとめると、

- vvvウイルスに感染するファイルが添付されたメール(ほぼ確定)

- 改ざんされてAdobe Flashの脆弱性を攻撃するようになったサイト(ほぼ確定)

- Adobe Flashの脆弱性を利用した?vvvウイルスの広告を見る(たぶんデマ)

- まとめサイトを見る(たぶんデマ)

こんな感じだと思われます。

感染者数

メールで送られたvvvウイルスに感染するファイルが開かれた数は、全世界で約6000件、日本では約100件のため、少なくともそれ以上の人が感染しています。

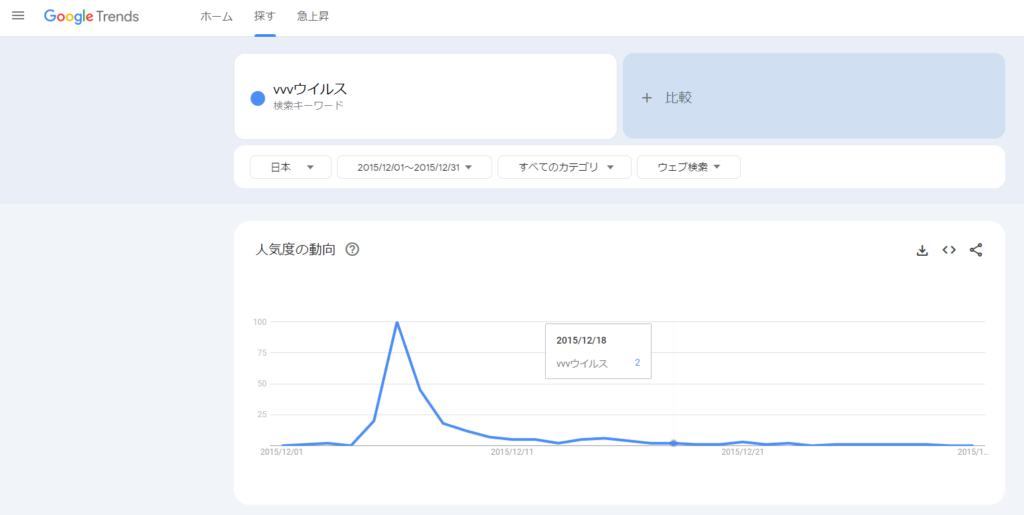

Twitter等で大きく話題になりましたが、日本国内での感染者はそこまで多くないと考えられます。

症状

ファイルが暗号化され、拡張子が.vvvなどに変えられます。(バージョンによって変わる?)

そして、「元に戻したければ金を渡せ!」という典型的な脅迫文がtxt、画像、ブラウザ上(HTML)で表示されます。

脅迫文の内容

身代金は500USD(約5万円)で、カウントダウンが終わると倍になります。

送金の仕方はbitcoinです。

「Decrypt 1 File for FREE」というボタンがあり、一つだけ無料でファイルを復元してくれます。

詐欺ではなく実際に復元されることから、「お金を払ったらファイルが戻ってくる!」と信頼させるためかと思われます。

なお、お金を払ってもファイルが戻る保証はないです。

外観は完全に「CryptoWall」という別のランサムウェアのコピーです。

https://csirt.ninja/?p=18

↑こちらのサイトで実際に感染したときの症状が詳しく書かれています。

歴史

初期型のTeslaCryptは2015年2月ごろに発見され、通常のファイルだけでなく「Minecraft」、「Call of Duty」などの40個ほどのゲームのファイルも暗号化の対象としていることが特徴でした。

「CryptoLocker」というランサムウェアに似ており、当初は亜種と考えられていましたが、コードは独自のものでした。

2015年7月ごろに亜種のTeslaCrypt 2.0が登場。

「CTB-Locker」というランサムウェアで使われているとても厄介な「楕円曲線暗号化アルゴリズム」が取り入れられました。

2015年12月6日の注意喚起のツイートなどをきっかけに、TeslaCrypt 2.0はvvvウイルスと呼ばれてTwitter等のSNSで大きく話題になります。

同月2016年12月ごろにTeslaCrypt2.2.0が確認。

2016年1月ごろにTeslaCrypt 3.0が確認。

2016年3月ごろにTeslaCrypt 4.0が確認。

それから2ヶ月ほど経った2016年5月ごろ、TeslaCryptの拡散スピードが遅くなっていて、Teslacryptを開発していたグループの一部が「CryptXXX」というTeslaCryptの亜種の別のランサムウェアの開発に移行していたことにESETが気付き、被害者のふりをして暗号化を解除するキーを公開するようにとメールでお願いしました。

すると、装っていた被害者のみに効果があるキーが公開されました。

再度、全員に効果のあるマスターキーを公開するようにお願いしたところ、1日後にTeslacryptの公式ページで、「we are sorry!」「誰かがこれで暗号化を解除できるソフトウェアを作ってくれるのを待ちます。(wait for other people make universal decrypt software)」というメッセージと共にマスターキーを公開し、「Project closed」とTeslaCtyptプロジェクトの閉鎖を宣言しました。

ESETはそのマスターキーを使って暗号化を解除できるツールを作成し、TeslaCryptは終息しました。

しかし、前述した通り「CryptXXX」という亜種が後継者のように登場しました。

CryptXXXは現在(2023年)も活動を続けています。

いろいろあとがき

vvvウイルスの名称

vvvウイルスだとかについて調べていると、いろんな名称が混在していて分かりにくかったので、調べた結果をメモしておきます。

CryptoLocker

下の奴らの元凶。

TeslaCrypt

CryptoLockerに影響受けてる。

初期型(1.0)、2.0、2.20、3.0、4.0の5つのバージョンがある。

CryptTeslaとも言う。

vvvウイルス

Twitterなどで話題になったときに使われたTeslaCryptの俗称。その頃のTeslaCryptは2.0あたり。

CryptoWall

CryptoLockerの亜種。

TeslaCryptとは別物。

初期型、2.0、3.0、4.0の4つのバージョンがある。

CryptXXX

TeslaCryptの亜種。

1.0、2.0、3.0、4.0、5.0の5つのバージョンがある。

いじょー!

ステータス

名前 vvvウイルス(TeslaCrypt、CrypTesla)

種類 ランサムウェア

作成日(初確認) 2015年 2月

流行した年 2015年~2016年

感染対象 Windows

感染経路 改ざんサイト フィッシングメール 不正広告(?)

亜種 CtyptXXXなど

被害額 不明

参考文献

https://csirt.ninja/?p=18 (n)inja csirt

https://blog.kaspersky.co.jp/teslacrypt-ransomware-targets-gamers/7083/ カスペルスキー公式ブログ

https://blog.kaspersky.co.jp/teslacrypt-20-ransomware/8205/ カスペルスキー公式ブログ

https://blog.kaspersky.co.jp/teslacrypt-master-key/11443/ カスペルスキー公式ブログ

https://blog.kaspersky.co.jp/teslacrypt-strikes-again/9869/ カスペルスキー公式ブログ

https://www.proofpoint.com/jp/threat-reference/cryptowall-ransomware Proofpoint

https://blog.trendmicro.co.jp/archives/12632 トレンドマイクロ セキュリティブログ

https://blog.trendmicro.co.jp/archives/13384 トレンドマイクロ セキュリティブログ

https://eset-info.canon-its.jp/malware_info/special/detail/160527.html ESETサイバーセキュリティ情報局

コメント